实验吧Misc题writeup

图片里的动漫

下载图片,后缀改为rar,打开发现flag.rar;解压出来,将flag.rar后缀改为jpg

七龙珠英文是:DRAGON BALL

提交提示错误,因为图片是倒置的,此时把英文反过来写llabnogard,

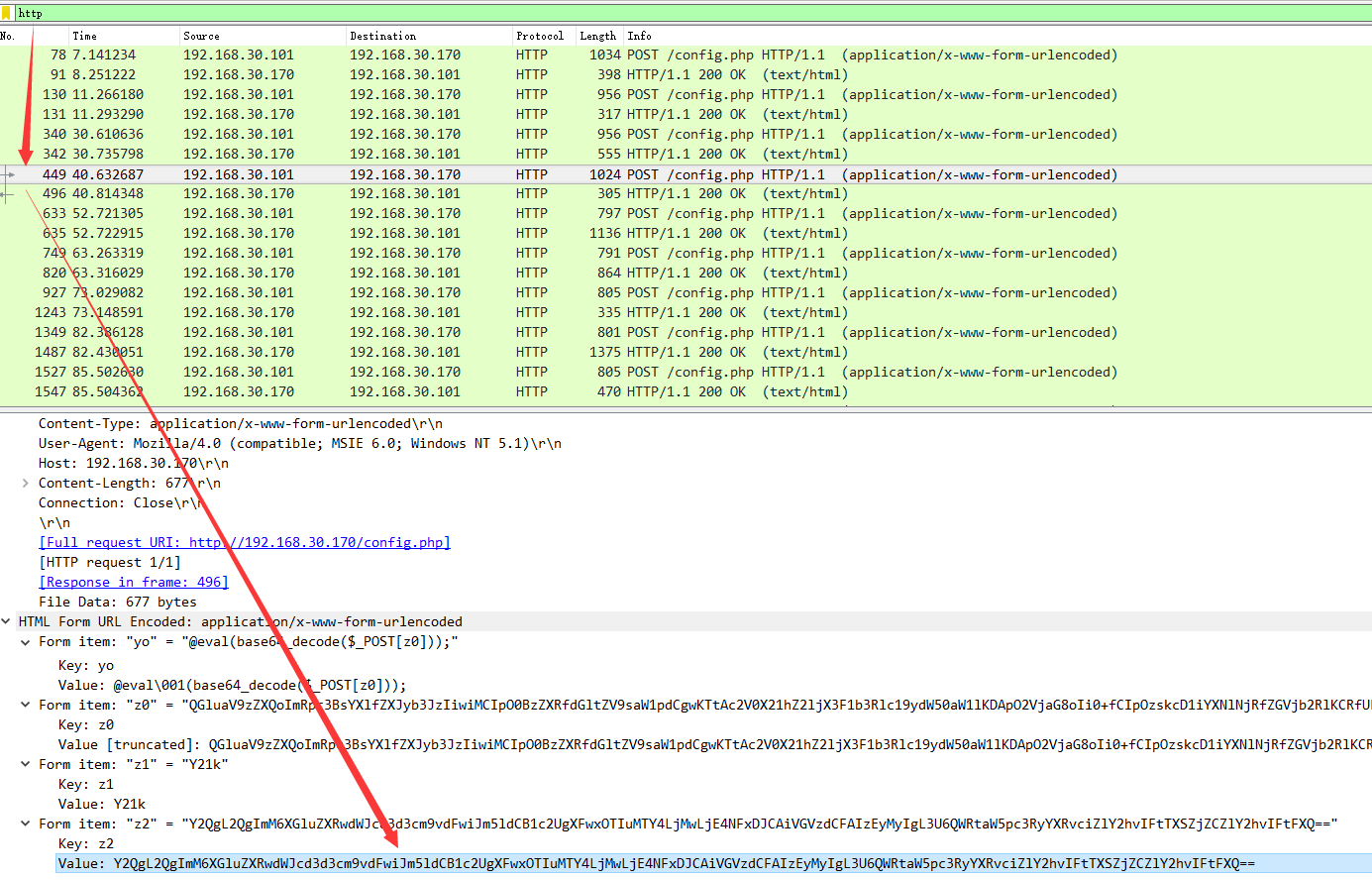

这是捕获的黑客攻击数据包,

Administrator用户的密码在此次攻击中泄露了,你能找到吗?

http过滤数据包,密码应该在数据包前半部分,所以从头开始看post数据包,将每个数据包中的base64依次解码,直到找到flag

抓到你了

Hint:入侵者通过 ping 工具对局域网内一主机进行存活性扫描, flag 为入侵所 发送的 16 字节的数据包内容。

提示很明显,ping也就是icmp协议,过滤icmp,找到flag,不要带冒号

紧急报文

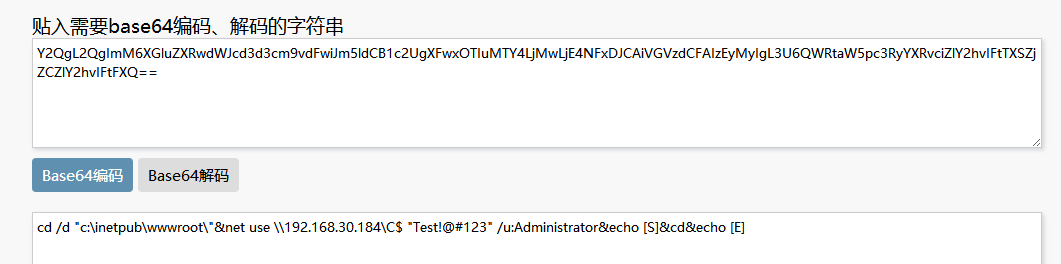

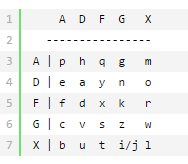

1 | 解密一下这份截获的密文吧,时间就是机会! |

ADFGX密码,对表得到flag

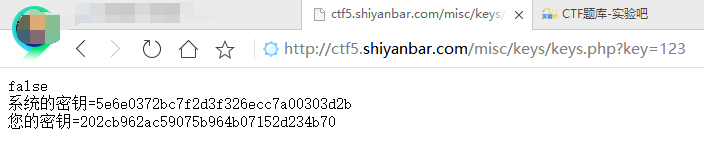

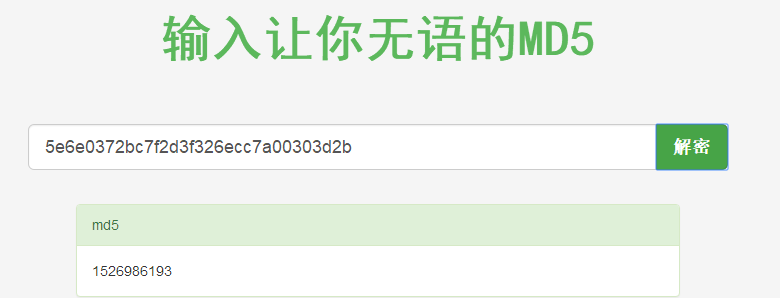

MD5之守株待兔,你需要找到和系统锁匹配的钥匙

根据提示访问

1 | http://ctf5.shiyanbar.com/misc/keys/keys.php?key=123 |

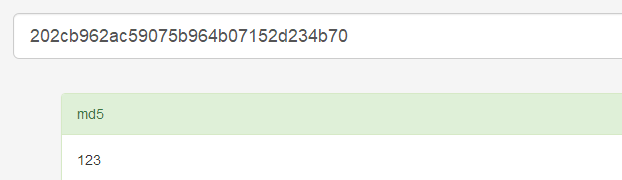

MD5解密

站长之家查看unix时间戳

所以这题就是要key值等于服务器系统时间戳的md5值

1 | import time,requests |

受到网络延迟影响,不是每次执行都可以成功,多试几次得到flag,格式CTF{}

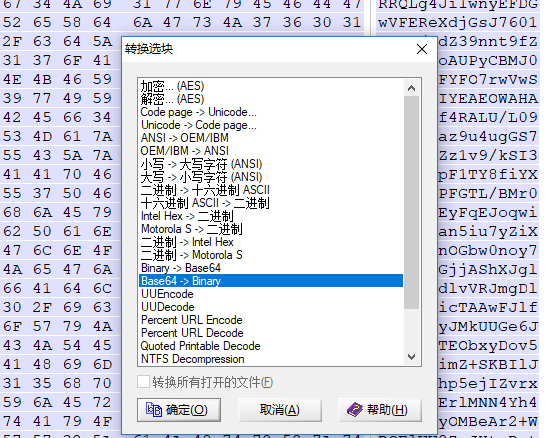

女神

base64转Binary

但是并不认识emmm…

内网攻击数据包,请分析

SMB包里找到hash和challange。

解题思路